С точки зрения вирусной активности прошедший декабрь можно назвать достаточно спокойным. В последние предновогодние недели не было зафиксировано сколь-либо серьезных всплесков распространения вредоносного ПО, а незначительный рост объемов почтового спама является вполне естественным явлением в преддверии праздников. Вместе с тем вирусные аналитики по-прежнему отмечают появление новых модификаций троянцев семейства Trojan.Mayachok, а также рост числа пострадавших от действий троянцев-кодировщиков. Но не обошелся месяц и без «сюрпризов»: так, в декабре был выявлен троянец семейства Trojan.SMSSend, «заточенный» под Mac OS X, а также обнаружен первый «российский» банковский троянец под Android.

Вирусная обстановка

Согласно статистическим данным, собранным с использованием лечащей утилиты Dr.Web CureIt!, по-прежнему наиболее часто в памяти исследуемых компьютеров обнаруживаются компоненты вредоносных программ семейства Trojan.Mayachok. Также широко распространенными угрозами в декабре 2012 года стали троянцы семейства Trojan.SMSSend и такие вредоносные приложения как бэкдор BackDoor.Netgx.41, троянец для «накрутки» посещаемости различных веб-сайтов Trojan.Click2.46123 и вредоносное приложение Trojan.Spambot.11873, предназначенное для рассылки спама. Список угроз, обнаруженных в течение минувшего месяца с использованием лечащей утилиты Dr.Web CureIt!, представлен в таблице:

| Название | % |

| Trojan.MayachokMEM.5 |

3.40 |

| Trojan.SMSSend.2363 |

2.21 |

| Trojan.Mayachok.17994 |

1.95 |

| BackDoor.Netgx.41 |

1.87 |

| Trojan.Click2.46123 |

1.73 |

| Trojan.Spambot.11873 |

1.51 |

| Trojan.MayachokMEM.4 |

1.40 |

| Trojan.Mayachok.18329 |

1.26 |

| BackDoor.IRC.NgrBot.42 |

1.20 |

| Trojan.StartPage.48148 |

1.01 |

| Trojan.BhoSiggen.6713 |

0.98 |

| Trojan.Hosts.6294 |

0.87 |

| Trojan.Carberp.789 |

0.87 |

| Trojan.Mayachok.18024 |

0.80 |

| Trojan.DownLoader7.16737 |

0.80 |

| Win32.HLLP.Neshta |

0.79 |

| Trojan.Mayachok.1 |

0.65 |

| Exploit.CVE2012-1723.13 |

0.58 |

| Win32.Sector.22 |

0.54 |

Помимо прочего, декабрь был отмечен резким увеличением числа запросов в службу технической поддержки «Доктор Веб» от пользователей, пострадавших в результате действий троянцев-кодировщиков, шифрующих файлы на инфицированном компьютере и требующих оплаты за их расшифровку. Было зафиксировано появление множества новых модификаций «энкодеров», самым популярным из которых в декабре стал Trojan.Encoder.102.

Ботнеты

Общая численность наиболее распространенной на сегодняшний день бот-сети Win32.Rmnet.12 к концу декабря достигла 6,5 миллионов инфицированных компьютеров. Это на 400 000 зараженных узлов больше по сравнению с показателями прошлого месяца. В целом можно сказать, что прирост ботнета продолжается прежними темпами, и общая динамика увеличения размера вредоносной сети сохраняется.

Увеличился и масштаб бот-сети Win32.Rmnet.16. За минувшие 30 дней ее размер достиг 259 458 инфицированных узлов, что на 4 500 выше ноябрьских показателей. Наиболее интенсивный рост данного ботнета отмечался в июле-августе, а к концу года его расширение немного замедлилось.

Последствия разразившейся в апреле эпидемии троянца Backdoor.Flashback.39, ориентированного на Apple-совместимые компьютеры под управлением операционной системы Mac OS X, ощущаются до сих пор: на конец декабря во всем мире насчитывается несколько десятков тысяч «маков», инфицированных Backdoor.Flashback.39, хотя рост этого ботнета практически полностью прекратился.

Продолжает свое существование и узкоспециализированная бот-сеть, созданная злоумышленниками с использованием троянской программы BackDoor.Dande, предназначенной для хищения информации, обрабатываемой специализированным программным обеспечением фармацевтических компаний. По данным компании «Доктор Веб», на сегодняшний день насчитывается более 3 000 компьютеров, инфицированных BackDoor.Dande, при этом большая их часть расположена на территории России. С учетом того, что данный троянец инфицирует только компьютеры, на которых установлено специальное ПО, используемое фармацевтическими компаниями, эту бот-сеть можно назвать достаточно крупной.

Декабрьские взломы сайтов

В декабре 2012 года было зафиксировано несколько случаев взломов веб-сайтов с целью распространения вредоносного ПО. Так, в начале месяца стало известно о факте взлома неизвестными злоумышленниками официального сайта тибетского духовного лидера далай-ламы. На компьютеры посетителей этого ресурса загружался JAR-файл, содержащий эксплойт CVE-2012-0507. С помощью этой уязвимости автоматически запускался троянец для Mac OS X — BackDoor.Dockster.1.

Вскоре стало известно о существовании еще нескольких веб-сайтов, с использованием которых злоумышленники распространяли вредоносные программы. С одного из них после определения операционной системы посетителя на его компьютер (если он работал под управлением Windows) загружался JAR-файл, с использованием которого происходило заражение вредоносной программой Trojan.Inject1.14703. Версия JAR-файла для других операционных систем содержала уязвимость CVE-2012-0507, при этом пользователи Mac OS X рисковали заразиться троянцем BackDoor.Lamadai.1. Еще один опасный для пользователей сайт освещал события в Северной Корее и принадлежал южнокорейскому новостному агентству. Посетители данного интернет-ресурса могли «подхватить» троянскую программу Trojan.MulDrop3.47574. Подробнее о данных инцидентах рассказано в статье, опубликованной на сайте www.drweb.com.

В целом можно сказать, что взлом популярных веб-сайтов с высокой посещаемостью стал уже «доброй традицией» у злоумышленников, и подобные случаи наверняка будут отмечаться и в дальнейшем.

Угроза месяца: Trojan.SMSSend.3666

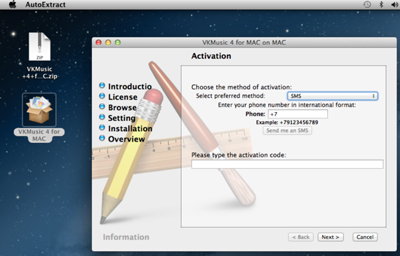

Платными веб-архивами, распространяемыми в Интернете под видом полезных и нужных программ, сейчас уже никого не удивишь. Однако до сих пор все они были ориентированы на персональные компьютеры под управлением ОС Microsoft Windows. Тем неожиданнее стало появление в декабре нового представителя этого семейства вредоносных программ, нацеленного на платформу Mac OS X.

Вредоносные программы семейства Trojan.SMSSend представляют собой платные архивы, которые можно загрузить с различных веб-сайтов под видом какой-либо полезной программы. В процессе открытия такого архива мошенники просят жертву ввести в соответствующую форму номер мобильного телефона, а затем указать код, пришедший в ответном СМС. Если пользователь выполняет указанные действия, он соглашается с условиями платной подписки, по которым со счета его мобильного телефона будет регулярно списываться абонентский платеж. Как правило, внутри архива находится либо совершенно бесполезный «мусор», либо заявленная мошенниками программа, которую можно скачать с официального сайта разработчиков совершенно бесплатно.

Trojan.SMSSend.3666 распространяется под видом программы VKMusic 4 for Mac OS X, предназначенной для прослушивания музыки в социальной сети «ВКонтакте». За его разработкой стоит «партнерская программа» ZipMonster, помогающая мошенникам создавать подобные платные архивы, а также оказывающая посреднические услуги по организации выплат распространителям вредоносного ПО. Подробнее об этой угрозе можно узнать из нашей публикации.

Android: первый «российский» банковский троянец и другие угрозы

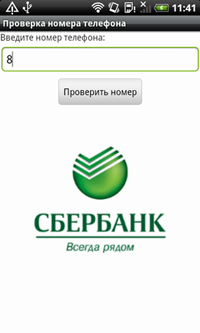

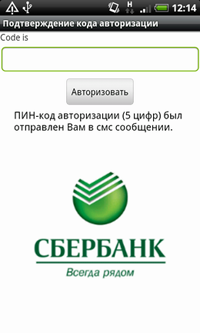

Последний месяц 2012 года ознаменовался обнаружением первого банковского Android-троянца, деятельность которого направлена против российских пользователей. Новость о его появлении вызвала весьма широкий резонанс в СМИ, что неудивительно: ведь до этого момента все подобные вредоносные программы представляли опасность лишь для зарубежных пользователей. Троянец Android.FakeSber.1.origin (по классификации Dr.Web) предназначен для перехвата информации из СМС-сообщений, поступающих от системы онлайн-банкинга Сбербанка России. Вредоносная программа находилась в официальном каталоге Google Play и распространялась по следующей схеме: потенциальная жертва, пытавшаяся воспользоваться услугами банка через веб-браузер, получала уведомление о необходимости авторизации по номеру мобильного телефона, для чего на мобильное устройство предлагалось установить специальное приложение. Это уведомление демонстрировалось на компьютерах, инфицированных одной из троянских программ семейства Trojan.Carberp, которые способны внедрять произвольный код в веб-страницы, меняя их содержимое. В случае если пользователи соглашались на установку Android-приложения, троянец имитировал ожидаемый ими функционал и незаметно пересылал злоумышленникам все входящие СМС-сообщения. Также данная троянская программа умеет скрывать от пользователя входящие сообщения с определённых номеров, список которых могут задать киберпреступники с управляющего сервера.

|

|

Примечательно, что помимо программы с образом официального приложения от Сбербанка каталог Google Play содержал еще как минимум два приложения с тем же функционалом, но под прикрытием других известных брендов, таких как «Альфа-Банк» и «ВКонтакте». Несмотря на то, что число пользователей, успевших установить троянца Android.FakeSber.1.origin до того, как он был удален из каталога Google Play, относительно невелико — от 100 до 200 человек, сам факт появления банковского троянца, направленного против российских пользователей Android, является тревожным сигналом. Вероятно, это была лишь первая попытка злоумышленников освоить новый для них теневой рынок, и в скором времени можно ожидать увеличения числа инцидентов с участием подобных вредоносных приложений.

Другими Android-угрозами, обнаруженными в декабре, стали Android.Spambot.1.origin и Android.DDoS.1.origin. Android.Spambot.1.origin представлял собой троянца, предназначенного для массовой рассылки СМС-спама. Текст сообщений и номера, по которым осуществляется рассылка, загружались с удаленного сервера, принадлежащего злоумышленникам. Чтобы скрыть свою вредоносную деятельность, троянец удалял все сведения об отправляемых СМС, поэтому владельцы инфицированных мобильных устройств могли не сразу обнаружить подозрительную активность. Что же касается Android.DDoS.1.origin, то это – вредоносная программа, предназначенная для осуществления DoS-атак с использованием мобильных Android-устройств. Параметры, необходимые для их проведения, троянец получает посредством СМС-сообщений, в которых указывается имя сервера, а также требуемый порт. Все эти вредоносные программы были оперативно внесены в вирусную базу Dr.Web.

Прочие угрозы декабря

Среди других вредоносных программ, получивших распространение в декабре 2012 года, следует отметить троянца Trojan.BrowseBan.480, который блокирует доступ на некоторые веб-сайты, мошенническим путем вынуждая пользователя оформить платную подписку на различные услуги. Троянец работает с браузерами Microsoft Internet Explorer, Mozilla Firefox, Opera и Google Chrome, а блокирующие окна появляются при попытке обращения с инфицированного компьютера к сайтам социальных сетей «ВКонтакте», «Одноклассники», «Мой мир», Facebook, популярным поисковым системам, почтовым службам «Яндекс.Почта», Gmail, Mail.ru, а также другим ресурсам Интернета. За более подробным описанием данной угрозы можно обратиться к статье, опубликованной на сайте компании «Доктор Веб».

Вредоносные файлы, обнаруженные в почтовом трафике в декабре

| 01.12.2012 00:00 - 28.12.2012 13:00 |

| 1 |

Trojan.Packed.23583 |

0.93% |

| 2 |

Trojan.PWS.Stealer.946 |

0.84% |

| 3 |

Trojan.Winlock.6673 |

0.81% |

| 4 |

Win32.HLLM.MyDoom.54464 |

0.72% |

| 5 |

Trojan.Packed.196 |

0.65% |

| 6 |

BackDoor.Andromeda.22 |

0.60% |

| 7 |

Win32.HLLM.MyDoom.33808 |

0.53% |

| 8 |

Trojan.PWS.Panda.547 |

0.48% |

| 9 |

Trojan.PWS.Panda.2401 |

0.41% |

| 10 |

Trojan.Winlock.7663 |

0.38% |

| 11 |

Trojan.Oficla.zip |

0.36% |

| 12 |

Trojan.PWS.Panda.655 |

0.33% |

| 13 |

BackDoor.DirtJump.218 |

0.29% |

| 14 |

BackDoor.Bebloh.21 |

0.26% |

| 15 |

Win32.HLLM.Beagle |

0.26% |

| 16 |

SCRIPT.Virus |

0.24% |

| 17 |

Trojan.PWS.Panda.786 |

0.24% |

| 18 |

Win32.HLLM.Netsky.18401 |

0.24% |

| 19 |

Trojan.DownLoader1.64229 |

0.24% |

| 20 |

Win32.HLLM.Netsky.35328 |

0.22% |

Вредоносные файлы, обнаруженные в декабре на компьютерах пользователей

| 01.12.2012 00:00 - 28.12.2012 13:00 |

| 1 |

JS.IFrame.363 |

1.02% |

| 2 |

Tool.Unwanted.JS.SMSFraud.26 |

0.92% |

| 3 |

JS.IFrame.356 |

0.73% |

| 4 |

SCRIPT.Virus |

0.72% |

| 5 |

Tool.Unwanted.JS.SMSFraud.10 |

0.54% |

| 6 |

Trojan.Fraudster.394 |

0.48% |

| 7 |

Trojan.Popuper.42425 |

0.42% |

| 8 |

Adware.Downware.179 |

0.42% |

| 9 |

Trojan.SMSSend.2363 |

0.37% |

| 10 |

Adware.Downware.498 |

0.37% |

| 11 |

Adware.Webalta.11 |

0.36% |

| 12 |

Adware.Downware.660 |

0.34% |

| 13 |

Win32.HLLW.Shadow |

0.34% |

| 14 |

Tool.Skymonk.6 |

0.33% |

| 15 |

Win32.HLLW.Autoruner.59834 |

0.32% |

| 16 |

Adware.InstallCore.53 |

0.31% |

| 17 |

Tool.Unwanted.JS.SMSFraud.29 |

0.30% |

| 18 |

Trojan.SMSSend.3060 |

0.28% |

| 19 |

Adware.Downware.746 |

0.28% |

| 20 |

Adware.Downware.316 |

0.27% |

|